VPN

О VPN-сервисе

VPN от Airnode — это простой способ создать VPN-туннель между серверами и клиентской стороной. Преимущества сервиса:

Не нужно создавать сервер для настройки VPN — настраиваете все в графическом интерфейсе.

Для доступа по VPN не обязательно присваить серверу белый IP-адрес. Можно использовать бесплатный IP маршрутизатора дата-центра.

Сервис не предназначен для доступа к заблокированным сайтам.

Настройка VPN

Для корректной работы VPN соединения, убедитесь, что на принимающей стороне отсутствует блокировка UDP трафика по 500 порту.

Для настройки VPN нужен маршрутизатор. Создать маршрутизатор вы можете с помощью инструкции.

Настройка VPN производится в панели управления, раздел Сетевые настройки, подраздел VPN-как-сервис. Здесь находятся вкладки:

Политики IKE

IPsec Policies

Сервисы VPN

Endpoint Croups

IPsec Site Connection

Далее расскажем о настройках в каждой вкладке

Политики IKE

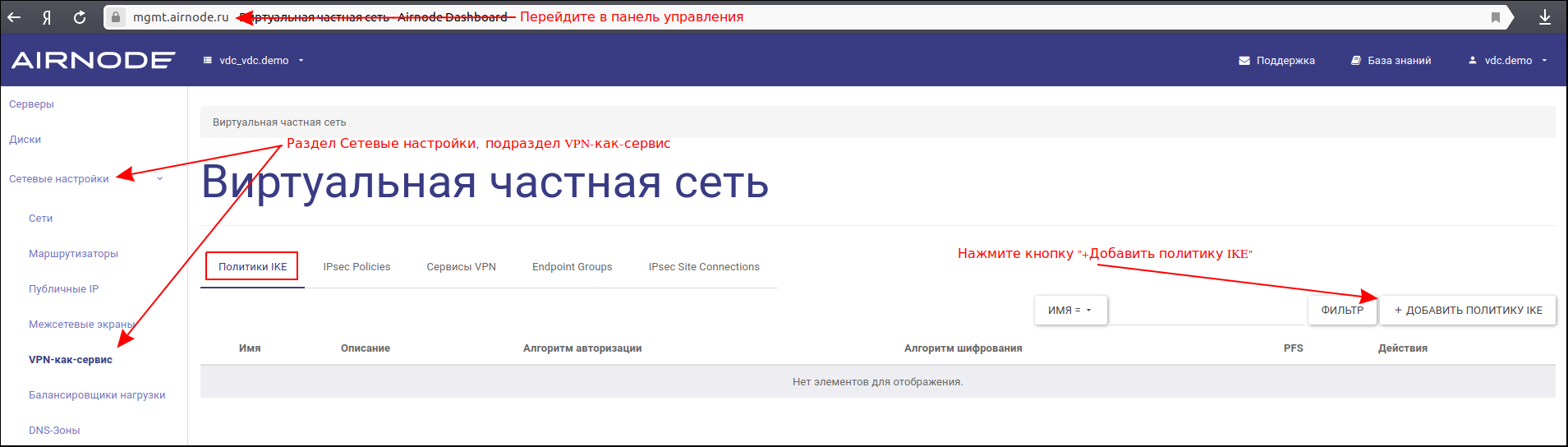

Путь: Раздел Сетевые настройки, подраздел VPN-как-сервис, вкладка «Политики IKE».

Перейдите во вкладку и нажмите кнопку «Добавить политику IKE».

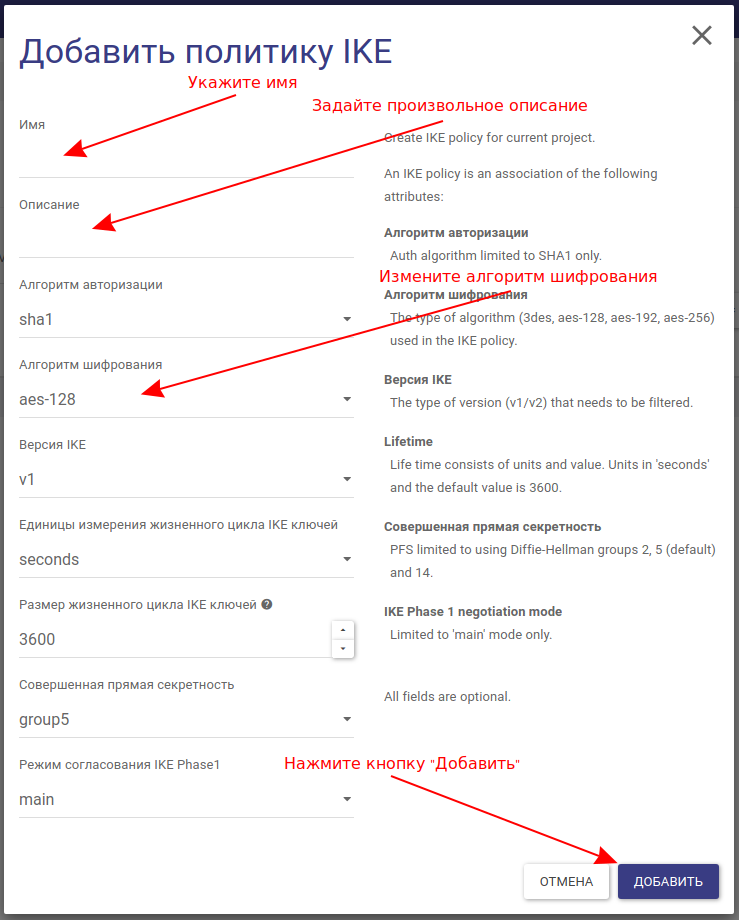

Если вы затрудняетесь с выбором настроек, рекомендуем указать имя, задать описание и поменять алгоритм шифрования на aes-256. После нажмите кнопку «Добавить».

IPsec Policies

Путь: Раздел Сетевые настройки, подраздел VPN-как-сервис, вкладка «IPsec Policies».

Перейдите во вкладку и нажмите кнопку «IPsec Policies».

Как и в прошлом пункте, рекомендуем указать имя, задать описание и поменять алгоритм шифрования на «aes-256». Остальные настройки вы можете не изменять. Для создания нажмите кнопку «Добавить».

Сервисы VPN

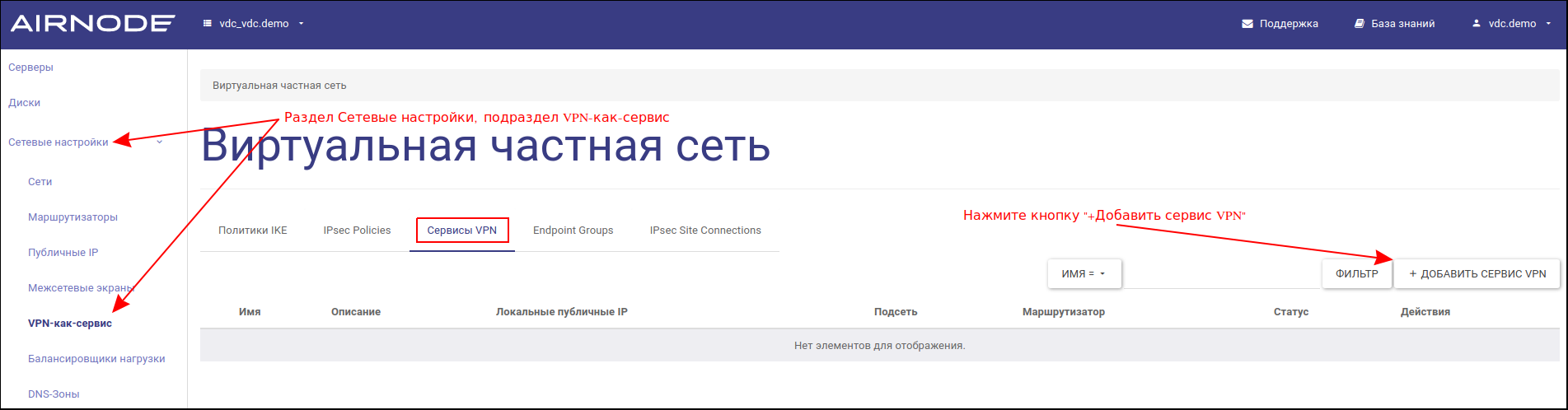

Путь: Раздел Сетевые настройки, подраздел VPN-как-сервис, вкладка «Сервисы VPN».

Перейдите во вкладку и нажмите кнопку «Добавить сервис VPN».

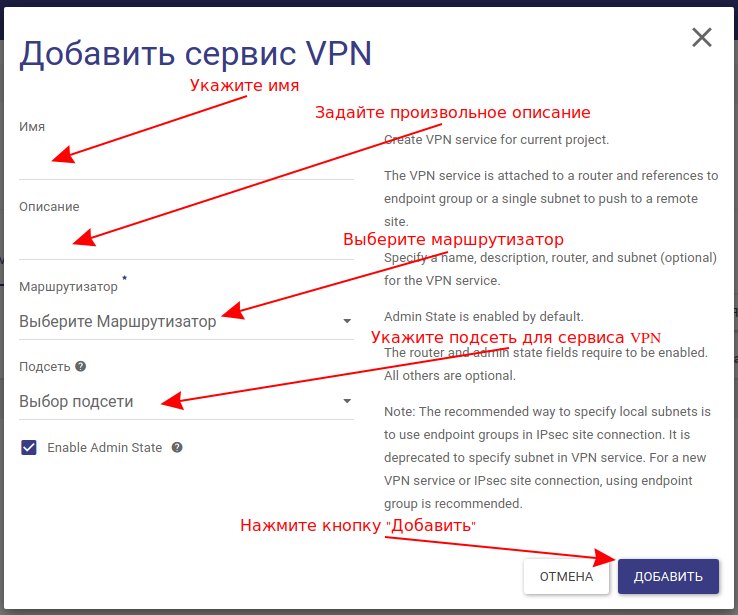

В открывшемся окне заполните все пункты и нажмите кнопку «Добавить»:

Статус сервисов VPN сразу после создания — «Pending Create». Это нормальное состоянии при настройке VPN. После того, как будет создано соединение во вкладке «IPsec Site connection», статус сервисов VPN изменится на «Active».

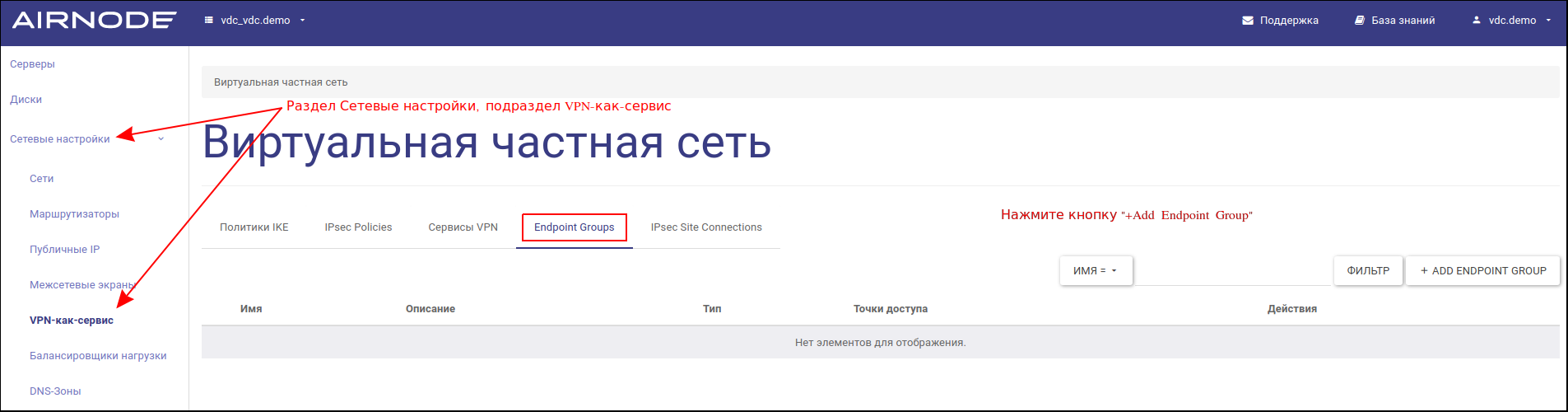

Endpoint Group

Путь: Раздел Сетевые настройки, подраздел VPN-как-сервис, вкладка «Endpoint Group».

Используйте Endpoint Group, если хотите сделать подключения с несколькими подсетями. Для этого создадим две группы: с указанием подсетей со стороны виртуального дата-центра и с клинтской строны.

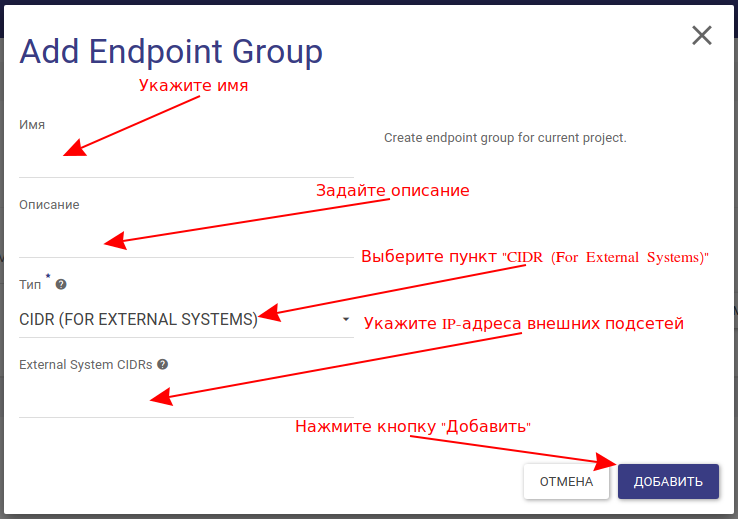

Сначала создадим группу для назначения подсетей с внешней стороны:

Нажмите кнопку «Add Endpoint Group».

В открывшемся окне укажите имя группы.

Чтобы указать сети с внешний стороны, выберите тип подключения

CIDR.В форме «External Sysytem CIDRs» укажите через запятую IP внешних подсетей.

Нажмите кнопку «Добавить».

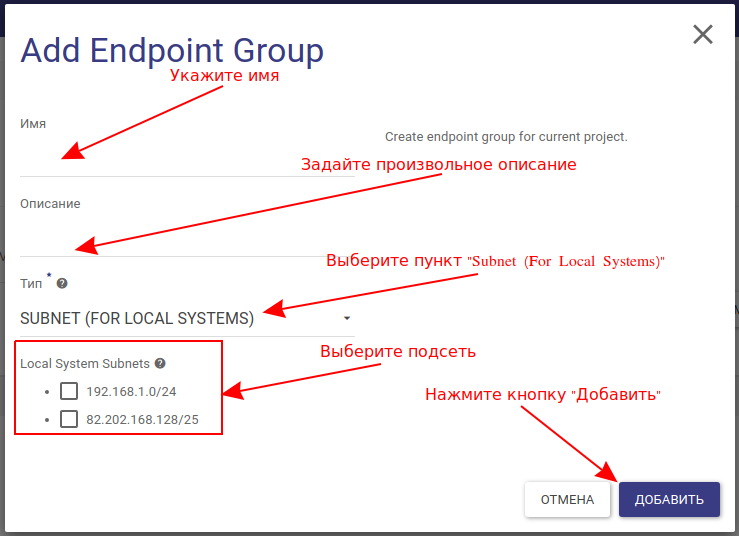

Теперь создадим вторую группу для указания подсетей в виртуальном дата центре:

Нажмите кнопку «Add Endpoint Group».

В открывшемся окне укажите имя группы.

Чтобы указать сети со стороны дата центра, выберите тип подключения

Subnet.В подгрузившемся списке выберите нужные подсети

Нажмите кнопку «Добавить».

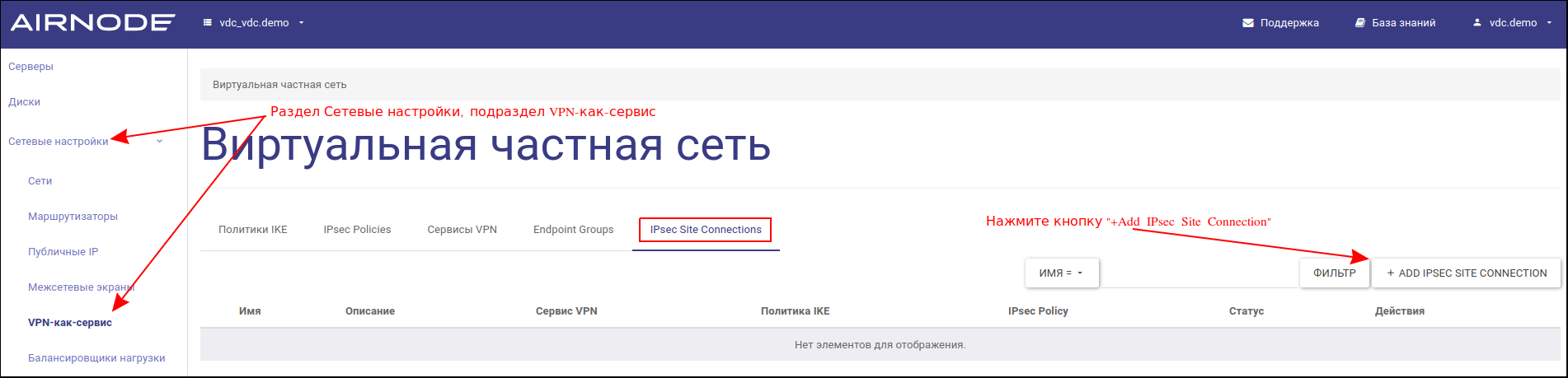

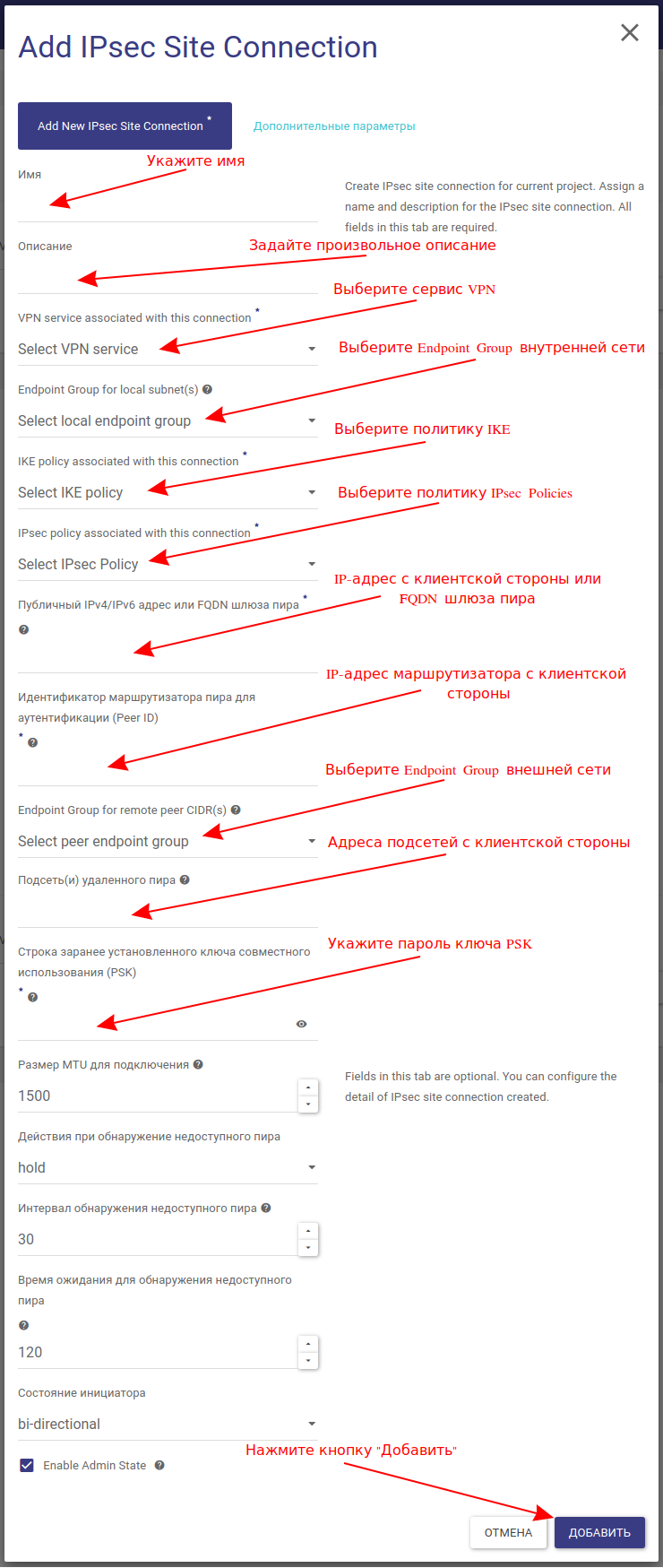

IPsec Site Connection

Путь: Раздел Сетевые настройки, подраздел VPN-как-сервис, вкладка «IPsec Site Connection».

На заключительном этапе создается IPSec подключение. Перейдите во вкладку и нажмите кнопку «Add IPsec Site Connection».

В открывшемся окне заполните данные и нажмите кнопку «Добавить».

Настройка VPN с клиентской стороны

Настройки VPN на клиентской стороне должны быть идеинтичны настройкам дата-центра: политики IKE, политики IPsec. Также должен быть корректно указан PSK-ключ.

Для подключения понадобится прописать сетевой адрес виртуального дата-центра. Посмотреть его можно в панели управления, раздел Сетевые настройки, подраздел Маршрутизаторы:

Кликните на имя маршрутизатора.

В открывшейся вкладке посмотрите IP-адрес в разделе «Внешние фиксированные IP-адресы, внешний шлюз». Если на виртуальном сервере используется публичный IP-адрес, вы также можете задать его напрямую.

Проверка соединения

Для проверки используйте команду ping {ip-адрес сервера} Где адрес — IP сервера, на который выполняется подключение.